Verwenden Sie einen symmetrischen AWS KMS-Schlüssel für Konversationen

- Konversation > Verschlüsselungscode > Bearbeiten Genehmigung

- Konversation > Verschlüsselungscode > Ansicht Berechtigung

Symmetrische Schlüssel, die in AWS KMS verwaltet werden, können zum Ver- und Entschlüsseln von kundengesicherten Gesprächsdaten konfiguriert werden. Genesys Cloud generiert Datenschlüssel aus Ihrem symmetrischen Schlüssel im KMS. Mit diesen Datenschlüsseln werden kundengeschützte Gesprächsdaten verschlüsselt. Um Konversationsdaten zu entschlüsseln, stellt Genesys Cloud eine Anfrage an KMS, um den entsprechenden Datenschlüssel zu entschlüsseln. Nachdem die Anfrage genehmigt wurde, werden die Daten entschlüsselt.

- Erstellen Sie einen kundenverwalteten Schlüssel in Ihrem AWS-Konto.

- Stellen Sie den Schlüsseltyp auf Symmetrisch ein.

- Setzen Sie die Schlüsselverwendung auf Ver- und Entschlüsseln Sie.

- Bearbeiten Sie die Schlüsselrichtlinie, um Genesys Cloud Zugriff zu gewähren, damit Genesys Cloud auf Ihre KMS-Schlüssel zugreifen kann. Verwenden Sie 765628985471 (Kern-/Satellitenregionen) für die Konto-ID. Bei Bedarf wenden Sie sich bitte an Ihren Genesys-Vertreter, um die FedRAMP-Region [US-East-2] Konto-ID zu erfahren.

- Bearbeiten Sie die Schlüsselrichtlinie so, dass sie eine Anweisung enthält, nur Anfragen zuzulassen, die von Ihren Genesys Cloud Organisationen ausgehen.

Im Folgenden finden Sie ein Beispiel für die Kernaussage der Politik:

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

- Klicken Sie auf Admin > Qualität > Verschlüsselungscodes.

- Klicken Speisekarte > Konversationsintelligenz > Aufzeichnungsrichtlinien > Verschlüsselungsschlüssel .

- Wählen Sie die Gespräche und klicken Sie auf Bearbeiten .

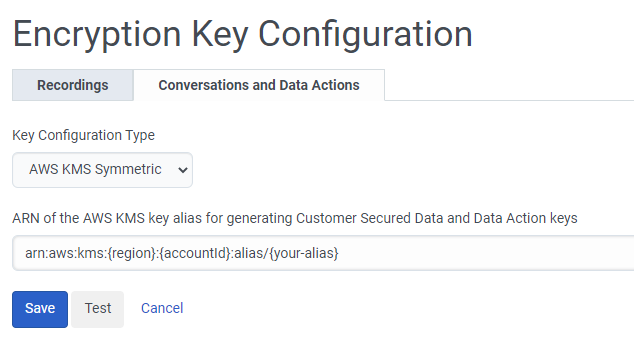

- Wählen Sie in der Liste Key Configuration Type die Option AWS KMS Symmetric.

- Geben Sie den Ihrem KMS-Schlüssel zugeordneten Alias-ARN in das Textfeld ARN of the AWS KMS key alias for generating Customer Secured Data key ein.

Der Schlüsselalias ARN kann in der AWS KMS-Konsole gefunden werden. Sie sollte wie "arn:aws:kms:{region}:{accountId}:alias/{ihr-alias}" aussehen. - Klicken Sie auf die Schaltfläche Test, um Ihre Konfiguration zu überprüfen, ohne sie zu speichern. Der Test generiert ein Datenschlüsselpaar aus dem von Ihnen angegebenen KMS-Schlüssel, verschlüsselt die Testdaten, entschlüsselt sie und stellt dann fest, dass die Testdaten so herausgekommen sind, wie sie begonnen haben. Mit diesem Test wird sichergestellt, dass die Konfiguration sicher verwendet werden kann.

- Klicken Sie auf Speichern, um Ihre Konfiguration zu speichern.

Klicken Sie auf das Bild, um es zu vergrößern.

- Um die Verschlüsselung sensibler Gesprächsdaten zu beenden, wählen Sie None aus der Liste Key Configuration Type und klicken Sie auf Save.

Mit dieser Aktion wird die Konfiguration Ihres Verschlüsselungsschlüssels für Konversationen entfernt. - Wenn Sie zu einem neuen Schlüssel wechseln, dauert es bis zu 2 Stunden, bis der neue Schlüssel in Genesys Cloud wirksam wird.

- Bewahren Sie den alten Schlüssel mindestens 31 Tage lang auf, damit vorhandene kundengesicherte Gesprächsdaten weiterhin entschlüsselt werden können.