Verwenden Sie einen symmetrischen AWS KMS-Schlüssel für Aufzeichnungen

- Aufzeichnung > Verschlüsselungscode > Bearbeiten Berechtigung

- Aufzeichnung > Verschlüsselungscode > Ansicht Berechtigung

Um die Verwendung von AWS KMS als Aufzeichnungs-Keystore für Genesys Cloud zu ermöglichen, müssen Sie Schlüssel in AWS KMS erstellen und die Schlüsselkonfigurationen in Genesys Cloud einrichten. Bei dieser Einrichtung werden die privaten Schlüssel in KEK-Schlüsselpaaren mit dem symmetrischen Schlüssel verschlüsselt, der von Ihrer Organisation über KMS bereitgestellt wird. Dadurch wird die Zugriffskontrolle für Aufzeichnungen in Ihrem Unternehmen sichergestellt. Genesys Cloud erfordert die Entschlüsselung der privaten Schlüssel mit den von Ihrer Organisation zur Aufzeichnung der Entschlüsselung bereitgestellten Schlüsseln.

- Ein ... kreieren Vom Kunden verwalteter Schlüssel in Ihrem AWS-Konto. Dieser Schlüssel muss im selben sein Kernregion als Ihre Genesys Cloud-Heimregion. Stellen Sie bei Schlüsseln für mehrere Regionen sicher, dass entweder die primäre Region oder eine replizierte Region mit Ihrer Genesys Cloud-Heimregion übereinstimmt.

- Bearbeiten Sie die Schlüsselrichtlinie, um Genesys Cloud Zugriff zu gewähren, damit Genesys Cloud auf Ihre KMS-Schlüssel zugreifen kann. Verwenden Sie 765628985471 (Kern-/Satellitenregionen) für die Konto-ID. Falls erforderlich, wenden Sie sich bitte an Ihren Genesys-Vertreter, um die FedRAMP-Region [US-East-2] Konto-ID zu erfahren.

- Bearbeiten Sie die Schlüsselrichtlinie so, dass sie eine Bedingung enthält, die nur Anfragen zulässt, die von Ihren Genesys Cloud Organisationen initiiert wurden.

Nachstehend ein Beispiel für die Schlüsselpolitik.

{

"Sid": "Verwendung des Schlüssels zulassen",

"Wirkung": "Zulassen",

"Auftraggeber": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Aktion": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Ressource": "*",

"Bedingung": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

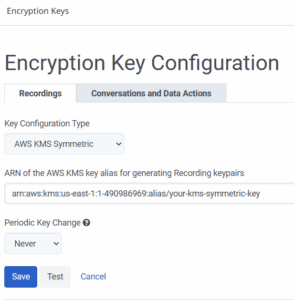

- Klicken Sie auf Admin > Qualität > Verschlüsselungscodes.

- Wählen Sie die Registerkarte Aufzeichnungen und klicken Sie auf Bearbeiten.

- Klicken Speisekarte > Konversationsintelligenz > Aufzeichnung und Richtlinien > Verschlüsselungsschlüssel .

- Klicken Sie auf Bearbeiten.

- Wählen Sie aus der Dropdown-Liste Key Configuration Type AWS KMS Symmetric.

- Geben Sie den Alias-ARN ein, der Ihrem KMS-Schlüssel zugeordnet ist, in das ARN des AWS KMS-Schlüsselalias zum Generieren von Aufzeichnungsschlüsselpaaren Textfeld.

Der Schlüsselalias ARN kann in der AWS KMS-Konsole gefunden werden. Es sollte wie folgt aussehen: „arn:aws:kms:{region}:{accountId}:alias/{Ihr Alias}“. - Wählen Sie in der Liste Periodic Key Change aus, wie oft Sie neue Schlüsselpaare erzeugen möchten. Die Schlüssel können täglich, wöchentlich, monatlich, jährlich oder nie gewechselt werden.

- Klicken Sie auf die Schaltfläche Test, um Ihre Konfiguration zu überprüfen, ohne sie zu speichern. Der Test generiert ein Datenschlüsselpaar aus dem von Ihnen angegebenen KMS-Schlüssel, verschlüsselt die Testdaten, entschlüsselt sie und stellt dann fest, dass die Testdaten so herausgekommen sind, wie sie begonnen haben. Dies trägt dazu bei, dass die Konfiguration sicher verwendet werden kann.

- Klicken Sie auf Speichern, um Ihre Konfiguration zu speichern.

Wenn Ihre Konfiguration erfolgreich gespeichert wurde, wird ein neues Schlüsselpaar erzeugt und in der Liste Letzte Schlüsselpaare angezeigt.

Fehlerantworten von KMS werden auf der Seite Verschlüsselungsschlüsselkonfiguration angezeigt, um die Diagnose des KMS-Problems zu erleichtern.

Genesys Cloud wird nicht in der Lage sein, Aufzeichnungen zu entschlüsseln, bis die Verfügbarkeit von KMS wiederhergestellt ist.

Sie können die AWS KMS-Schlüssel, die Genesys Cloud verwendet, drehen. Sie haben die Wahl zwischen manuellen und automatischen KMS-Rotationsmechanismen.

- Manuelle Drehung: Erstellen Sie einen neuen KMS-Schlüssel, geben Sie ihm dieselbe Schlüsselrichtlinie, und aktualisieren Sie dann den Alias in KMS, damit er auf den neuen Schlüssel verweist.

Für weitere Informationen siehe: Wie kann ich kundenverwaltete Schlüssel in AWS KMS manuell rotieren? - Automatische Drehung: Erfolgt transparent. Für weitere Informationen siehe: Rotierende AWS KMS-Schlüssel.

- Bei beiden Rotationen müssen Sie das alte Schlüsselmaterial mindestens für die Dauer der Aufbewahrungsfrist der Aufzeichnungen in Genesys Cloud verfügbar halten. Dies ist von entscheidender Bedeutung, da er noch benötigt wird, um die mit diesem Schlüssel erstellten historischen Aufzeichnungen zu entschlüsseln.

- Der neue KMS-Schlüssel wird nicht verwendet, bis neue Genesys Cloud KEK-Schlüssel generiert werden. Klicken Sie nach der manuellen Rotation auf Change Key Now oder setzen Sie Periodic Key Change auf die gleiche Kadenz, wenn die automatische Rotation für AWS KMS verwendet wird.