Erstellen von IAM-Ressourcen zum Aufrufen einer AWS Lambda-Funktion

Um auf AWS Lambda-Funktionen zugreifen zu können, muss Genesys Cloud die Erlaubnis haben, Ressourcen in Ihrem Amazon Web Services (AWS) Konto zu nutzen. In diesem Verfahren wird erläutert, wie Sie eine Richtlinie erstellen, eine IAM-Rolle in AWS erstellen und diese Rolle mit der Richtlinie verknüpfen. Später weisen Sie diese Rolle der AWS Lambda Data Actions Integration in Genesys Cloud zu.

Gehen Sie folgendermaßen vor, um eine Richtlinie zu erstellen, eine IAM-Rolle zu erstellen und diese Rolle mit der Richtlinie zu verknüpfen:

- Melden Sie sich bei AWS an.

- Rufen Sie die Seite AWS Services auf

- Rufen Sie den ARN für die AWS Lambda-Funktion ab, die Genesys Cloud aufrufen soll.

- Klicken Sie auf Lambda.

- Wählen Sie die AWS Lambda-Funktion, die Sie aufrufen möchten.Hinweis: Die AWS Lambda-Integration unterstützt regionsübergreifende Aufrufe. Administratoren können Lambdas, die in einer anderen AWS-Region als ihrer Genesys Cloud Organisation existieren, als Datenaktionen aufrufen. Weitere Informationen finden Sie unter AWS-Regionen für Genesys Cloud .

- Kopieren Sie den ARN für die AWS Lambda-Funktion. Sie verwenden diesen ARN für eine von Ihnen erstellte Richtlinie.

- Klicken Sie auf IAM.

- Richtlinie erstellen Richtlinien legen fest, auf welche Ressourcen Rollen einwirken können und wie Rollen auf die Ressourcen einwirken können.

- Wählen Sie unter Dashboard Policies.

- Klicken Sie auf Richtlinie erstellen.

- Auf der Registerkarte Visual editor konfigurieren Sie die folgenden Elemente:

- Unter Service, klicken Sie auf Wählen Sie einen Dienst und klicken Sie auf Lambda Diese Einstellung gibt an, welchen Dienst die Richtlinie aufruft.

- Klicken Sie unter Aktionen und Zugriffsebene, auf den Pfeil neben Schreiben und aktivieren Sie das Kontrollkästchen invokeFunction . Diese Einstellung gibt an, welche Aktionen die Richtlinie der AWS Lambda-Funktion gewährt.

- Wählen Sie unter Ressourcen, Spezifisch und klicken Sie auf ARN hinzufügen Fügen Sie den ARN ein, den Sie in Schritt 3 aus der AWS Lambda-Funktion kopiert haben. Diese Einstellung gibt an, welcher AWS Lambda-Funktion die Richtlinie die Berechtigung zum Aufrufen erteilt.

- Klicken Sie auf . Überprüfen Sie die Richtlinie.

- Geben Sie in das Feld Name einen Namen für die Richtlinie ein

- Klicken Sie auf Richtlinie erstellen.

- Erstellen Sie eine Rolle, die diese Richtlinie verwendet.

- Unter Dashboard, klicken Sie auf Rollen.

- Klicken Sie auf der Seite Rollen auf Rolle erstellen

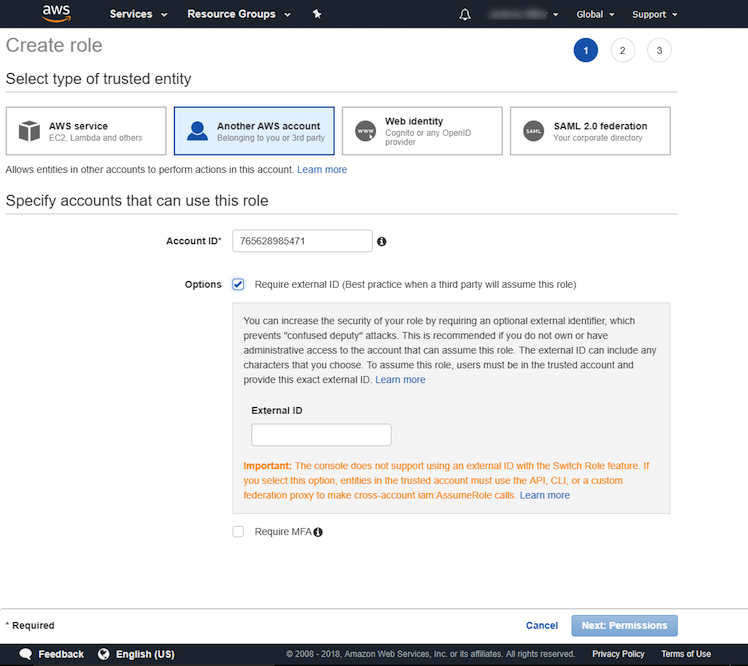

- Wählen Sie Another AWS Account als Typ der vertrauenswürdigen Einrichtung

- Geben Sie in das Feld Konto-ID 765628985471 (Kern-/Satellitenregionen) oder 325654371633 (FedRAMP-Region (US-East-2)) ein. Diese Nummer ist die produktive AWS-Konto-ID von Genesys Cloud.

- Aktivieren Sie das Kontrollkästchen Require external ID und geben Sie Ihre Genesys Cloud Organisations-ID ein

- Klicken Sie auf Weiter: Berechtigungen

- Fügen Sie dieser Rolle Berechtigungsrichtlinien zu.

- Wählen Sie die von Ihnen erstellte Richtlinie aus.

- Klicken Sie auf Weiter: Überprüfung.

- Geben Sie im Feld Role name einen Namen für die Rolle ein.

- Geben Sie in das Feld Rollenbeschreibung einen beschreibenden Text über die Rolle ein

- Überprüfen Sie, ob die Kontonummer für Trusted entities mit der Genesys Cloud production AWS Konto-ID übereinstimmt, die Sie zuvor eingegeben haben

- Klicken Sie auf Rolle erstellen.

- Klicken Sie auf den Namen der Rolle, die Sie erstellt haben. Es erscheinen zusammenfassende Angaben zur Rolle.

- Wenn Sie möchten, dass mehr als eine Genesys Cloud-Organisation die AWS Lambda-Funktion aufrufen kann, dann fügen Sie mehrere Genesys Cloud-Organisations-IDs zum JSON hinzu.

- Klicken Sie auf Vertrauensbeziehungen.

- Klicken Sie auf Vertrauensbeziehung bearbeiten.

- Fügen Sie unter sts:ExternalIdweitere Genesys Cloud Organisations-IDs hinzu. Siehe das folgende Beispiel.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::765628985471:root" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "sts:ExternalId": [ "91cf9239-f549-465b-8cad-9b46f1420818", "90b7f8c9-790e-43f9-ad67-92b61365a4d0" ] } } } ] } - Klicken Sie auf Update Trust Policy.

- Kopieren Sie die Role ARN , indem Sie auf das Symbol Copy rechts neben Role ARN klicken. Sie verwenden diesen Rollen-ARN für Ihre Anmeldeinformationen, wenn Sie eine AWS Lambda-Datenaktionsintegration in Genesys Cloud hinzufügen.

Als Nächstes fügen Sie unter eine AWS Lambda-Datenaktionsintegrationhinzu.

Weitere Informationen über die Integration finden Sie unter Über die Integration von AWS Lambda-Datenaktionen.