Schlüsselkonzepte der Zugangskontrolle

Bevor Sie mit der Verwendung und Konfiguration der Zutrittskontrolle beginnen, sollten Sie die folgenden Schlüsselkonzepte prüfen und bewerten, die Ihnen bei der Planung Ihrer Zutrittskontroll- und Abteilungseinrichtung helfen:

Verstehen des Unterschieds zwischen einem Benutzer als Objekt und den Berechtigungen eines Benutzers

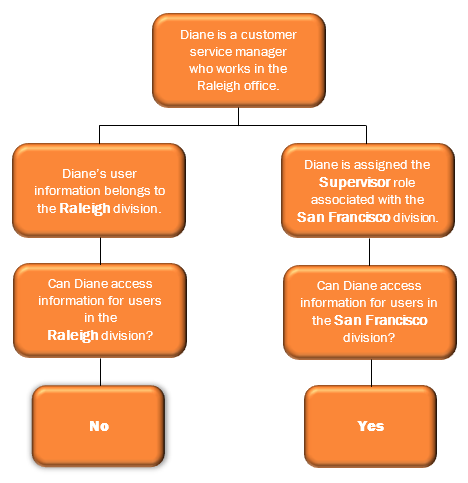

Ein Benutzer kann ein Konfigurationsobjekt innerhalb einer Abteilung sein. Ein Administrator kann jedoch auch einem Benutzer die Erlaubnis erteilen, auf eine Abteilung zuzugreifen. Wenn Sie einen Benutzer in eine Abteilung verschieben, erhält dieser Benutzer keinen Zugriff auf die Daten innerhalb der Abteilung. Die Daten des Benutzers, z. B. Profilinformationen, sind Teil der Abteilung, und Benutzer, denen die entsprechende Abteilungsberechtigung zugewiesen ist, können auf diese Daten zugreifen.

Weitere Informationen finden Sie unter Unterscheidung zwischen Benutzern als Objekten und Benutzern mit Zugriff in Übersicht über die Zugriffskontrolle.

Beispiel

Konfigurationsobjekte

Konfigurationsobjekte sind spezifische Ressourcen innerhalb der Organisation Zu diesen Ressourcen gehören:

- Objekte der Anrufweiterleitung

- Coaching-Termine

- Kontaktlisten

- Datentabellen

- Do-not-Contact-Listen

- Notfälle

- Durchwahlen

- Flows

- Flow-Meilensteine

- Flow-Ergebnisse

- Lernmodule

- Verwaltungseinheiten

- Objekte des Nachrichtenroutings

- Outbound-Kampagnen

- Warteschleifen

- Zeitpläne

- Zeitplangruppen

- Skripte

- Benutzer

Diese Objekte sind zwar nicht die einzigen konfigurierbaren Objekte, die in Genesys Cloud existieren, aber sie sind die einzigen, die durch die Zugriffskontrolle geschützt sind. Administratoren können bestimmte Genesys Cloud-Konfigurationsobjekte innerhalb einer Abteilung gruppieren und zuordnen und dann mithilfe der Zugriffskontrolle selektiv Zugriff auf die Objekte in dieser Abteilung gewähren

Transaktionale Objekte

Transaktionsobjekte sind Objekte, die mit dem System interagieren oder es durchlaufen

Zu den transaktionalen Objekten gehören:

- Sprach-, Rückruf-, Chat-, E-Mail- und Nachrichtengespräche

- Aufzeichnungen

- Geschichte der Anwesenheit

- Audit-Daten

Obwohl diese Objekte nicht die einzigen Transaktionsobjekte sind, die in Genesys Cloud existieren, sind sie die einzigen, die durch die Zugriffskontrolle geschützt sind.

Weitere Informationen finden Sie unter Konfigurationsobjekte für die Zugriffskontrolle und Transaktionsobjekte für die Zugriffskontrolle

Bewerten Sie alle Berechtigungsscheine des Kunden und bestimmen Sie, welche Abteilungen mit den Rollen des Scheins verbunden werden sollen. Standardmäßig ordnet das System alle Berechtigungsrollen für Mandanten der Abteilung Home zu. Um sicherzustellen, dass die Anwendung und die Systeme, die einen Client Credentials Grant verwenden, auf die entsprechenden Daten zugreifen können, aktualisieren Sie die zugewiesenen Rollen mit entsprechenden Abteilungen. Wenn ein Dritter den Berechtigungsnachweis für den Client zur Verfügung stellt, bestätigen Sie die Verwendung des Berechtigungsnachweises und aktualisieren Sie dann die Abteilungen für die Rollen entsprechend.

Weitere Informationen finden Sie unter Erstellen eines OAuth-Clients.

Standardmäßig sind autorisierten Benutzern die Tags "Alle Abteilungen" und "Alle zukünftigen Abteilungen" mit ihren Rollen zugeordnet. Weitere Informationen finden Sie unter Zugriffskontrolle für autorisierte Benutzer und Gruppen in der Übersicht Abteilungen.

Nur die Benutzer, die die Berechtigung Warteschlange > Ansicht auf Rollen mit der spezifischen Abteilung für die Warteschlange haben, können Berichte erhalten. Möglicherweise müssen Sie die mit ihren Rollen verbundenen Benutzerabteilungen anpassen, damit sie weiterhin Berichte erhalten können.

Bevor Sie mit der Konfiguration der Zugriffskontrolle beginnen, sollten Sie Ihre organisatorischen Anforderungen überprüfen und festlegen, wie Sie die Zugriffskontrolle implementieren möchten. Bedenken Sie Folgendes:

Geschäftsbereiche

- Wie wollen Sie Ihre Abteilungen organisieren? Zum Beispiel nach Region, Bürostandort oder Geschäftseinheit.

- Möchten Sie Benutzern den Zugriff auf die Verwaltung von Objekten in allen Abteilungen oder nur in bestimmten Abteilungen gewähren? Wenn ja, bestimmen Sie diese Benutzer und die Abteilungen, in denen sie Objekte verwalten sollen.

Konfigurierbare und transaktionale Objekte

- Welche Konfigurationsobjekte (Benutzer, Warteschlangen, Abläufe, Verwaltungseinheiten, Kampagnen, Kontaktlisten, Nicht-Kontakt-Listen) möchten Sie in die einzelnen Abteilungen verschieben?

- Gibt es Konfigurationsobjekte, die nicht in eine bestimmte Abteilung passen? Was wollen Sie mit diesen Objekten machen und wer soll sie verwalten?

- Möchten Sie den Zugriff auf transaktionale Objekte (z. B. Interaktionen) beschränken?

Entscheiden Sie, ob Sie zunächst eine einzelne Abteilung konfigurieren und testen wollen und dann weitere Abteilungen konfigurieren und testen. Sie können auch Abteilungen außerhalb der Geschäftszeiten konfigurieren, um sicherzustellen, dass dies keine Auswirkungen auf laufende Aktivitäten hat. Als bewährte Praxis wird empfohlen, dass Sie:

Wenn Sie den Rollen für Benutzer Abteilungen hinzufügen, sollten Sie die Standardabteilung "Home" für die Rollen beibehalten und dann neue Abteilungen hinzufügen. Durch dieses Verfahren wird ein anfänglicher Verlust des Zugriffs auf Objekte in der Hauptabteilung vermieden. Nachdem Sie Ihre Einrichtung abgeschlossen und getestet haben, entfernen Sie die Abteilung Home aus den Rollen.