Konfigurieren Sie die Microsoft Teams-Integration

Nachdem Sie eine Microsoft Teams-Lizenz installiert haben, muss ein Genesys Cloud-Administrator die Microsoft Teams Genesys Cloud-Integration hinzufügen, konfigurieren und Zugriff darauf gewähren.

- Zum Kauf eines Microsoft Wenn Sie eine Teams-Lizenz benötigen, wenden Sie sich für Unterstützung an Ihren Genesys Cloud-Vertriebsmitarbeiter. Weitere Informationen finden Sie unter Werden Microsoft Teams-Benutzern, die sich nicht bei Genesys Cloud anmelden, eine Gebühr berechnet?

- Integrationen > Integration > Alle Berechtigung (enthalten in der Rolle Master Admin )

- Genesys Cloud konfiguriert mit BYOC Funktionen.

Bevor Sie die Microsoft Teams-Integration in Genesys Cloud hinzufügen und konfigurieren, müssen Sie Folgendes konfigurieren:

- Ein Session Initiation Protocol (SIP) Trunk zu Teams Direct Routing über Session Border Controller (SBC). Weitere Informationen finden Sie in dem Artikel Microsoft Plan Direct Routing Die Konfigurationen für die SIP- und SBC-Architektur sind komplex und auf Ihre Anforderungen zugeschnitten.

- Microsoft Entra-Mandant mit Administratorberechtigungen zur Installation von Apps im Mieter. Installiere das Genesys Cloud für Azure Anwendungsvorlage vom Microsoft Azure Marketplace zu Ihrem Mandanten und konfigurieren Sie SCIM wie beschrieben Hier .

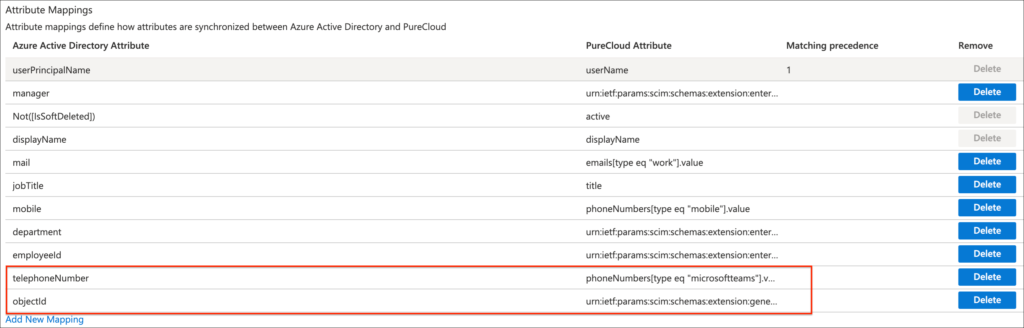

Legen Sie die folgenden Feldzuordnungen fest, um sicherzustellen, dass die Anrufweiterleitungen zwischen Genesys Cloud und Microsoft Teams wie erwartet funktionieren:

| Microsoft Entra ID Feld | SCIM-Feld | Genesys Cloud Call |

|---|---|---|

| telefonNummer | phoneNumbers[type eq "microsoftteams"].value | UserProfile.contactInfo.[0].phone_other.[0].value.number |

| Objekt-ID | urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq "microsoftteams"].value |

- Weitere Informationen zur Unterstützung von Nicht-E.164-Telefonnummern finden Sie unter Kann ich einem internen Kontakt eine Nicht-E.164-Nummer hinzufügen?.

- Fügen Sie manuell die Microsoft Teams-spezifischen SCIM-Attribute für alle neuen Installationen der SCIM-Anwendung hinzu.

Die hinzugefügten Feldzuordnungen werden unter Attribut-Zuordnungen angezeigt.

Hinzufügen der Integration

- Klicken Sie auf Admin.

- Klicken Sie unter Integrationenauf Integrationen.

- Klicken Sie auf Integration hinzufügen.

- Geben Sie in das Suchfeld Microsoft Teamsein.

- Suchen Sie die Karte mit dem Titel Microsoft Teams Integration.

- Klicken Sie auf Installieren. Details zur Integration werden angezeigt.

Rollen zuweisen

Um die Microsoft Teams-Integrations-App zu verwenden und Abzeichen anzuzeigen, müssen Sie die Rollen Microsoft Teams-Benutzer und Mitarbeiter oder eine beliebige Rolle mit den Berechtigungen Integration > microsoftTeams > Ansicht und Integration > unifiedCommunications > Ansicht haben. Weitere Informationen zum Zuweisen einer Rolle finden Sie unter Zuweisen von Rollen, Abteilungen, Lizenzen und Add-Ons.

Benutzer mit der Berechtigung Integration > unifiedCommunications > View können die Badges von Integrationsbenutzern einsehen, die über SCIM angelegt wurden.

Benutzer mit der Berechtigung Integration > microsoftTeams > Ansicht können den Anrufübergabe-Workflow verwenden, um die Anwesenheit von Integrationsbenutzern zu sehen, die über SCIM eingetragen wurden.

Aktivieren Sie die Genesys Cloud for Teams Anwendung

Um im Namen Ihres Genesys Cloud-Mandanten Anfragen an Microsoft Teams und Microsoft Entra zu stellen, müssen Sie eine neue App in Azure installieren. Sie können die App entweder von hier installieren oder den Anweisungen unten folgen, um die App durch Authentifizierung über Genesys Cloud zu installieren Wenn Sie sich zum ersten Mal als Azure-Administrator mit Azure in der Genesys Cloud Teams-App authentifizieren, wird die neue Genesys Cloud for Teams-App für alle Benutzer in Ihrem Microsoft Entra-Mandanten installiert.

Je nachdem, wie Ihre Azure-Berechtigungen konfiguriert sind, benötigen Ihre App-Benutzer über diesen Schritt hinaus keine Autorisierung oder Berechtigungsanforderung für Genesys Cloud von Azure:

- Klicken Sie in Genesys Cloud auf das Symbol Apps

- Wählen Sie in der Gruppe der Apps Microsoft Teams.

- Melden Sie sich mit Ihren Azure-Anmeldedaten an.

- Klicken Sie auf . Melden Sie sich bei Microsoftan.

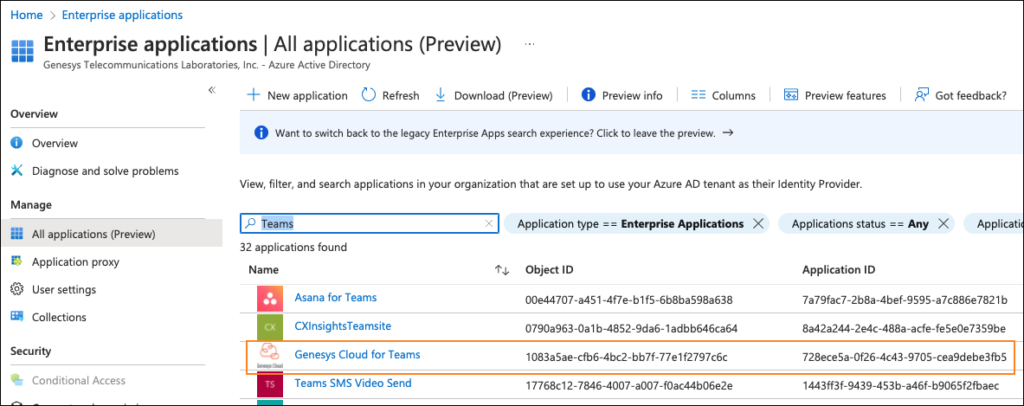

Hinweis: Wenn Sie sich bei Genesys Cloud angemeldet haben mit Einmaliges Anmelden mit Microsoft Entra , das Popup wird angezeigt und verschwindet schnell, da Ihr Benutzer über Single Sign-On über eine gültige Azure-Sitzung in der Genesys Cloud verfügt. - Stellen Sie sicher, dass die Anwendung Genesys Cloud Integration for Teams mit der Anwendungs-ID 728ece5a-0f26-4c43-9705-cea9debe3fb5 in Ihrem Mandanten installiert ist

- Melden Sie sich bei https://portal.azure.com/ an.

- Navigieren Sie im Microsoft Entra Admin Center zu Identität > Anwendungen > Geschäftliche Anwendungen > Alle Anwendungen .

- Suchen Sie in der Liste nach der App.

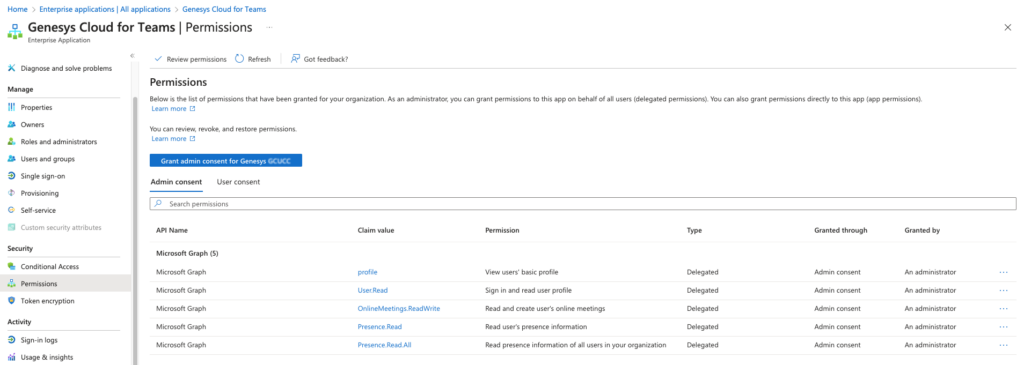

- (Optional) Abhängig von den Microsoft Entra-Mandanteneinstellungen für die Installation von Anwendungen können Benutzer aufgefordert werden, die erforderlichen Berechtigungen zu akzeptieren oder die Administratorgenehmigung für Berechtigungen von Azure anzufordern, wenn sie sich zum ersten Mal bei der Teams External App-Integration in Genesys Cloud anmelden. Um zu verhindern, dass Benutzer zur Zustimmung aufgefordert werden, kann ein Azure-Administrator im Namen des Microsoft Entra-Mandanten seine Zustimmung erteilen, indem er die folgenden Schritte ausführt:

- Klicken Sie auf Admin-Zustimmung erteilen für Ihr Standardverzeichnis.

- Klicken Sie auf Akzeptieren Sie. In Azure wird ein Bestätigungsmodal angezeigt.

Hinweis: Wenn ein Azure-Administrator bei der Anmeldung in der Microsoft Teams-App in Genesys Cloud eine globale Zustimmung für diese Berechtigungen erteilt, werden die Benutzer nicht aufgefordert, diese Berechtigungen einzeln zu erteilen.