Übersicht der Verschlüsselungscodes für die Aufzeichnung

Genesys Cloud verwendet Verschlüsselungsschlüssel, die für jede Organisation einzigartig sind. Diese Verschlüsselungsschlüssel schützen die Aufzeichnungen vor unbefugtem Zugriff auf die folgenden Informationen:

- Anrufaufzeichnung

- Digitale Aufzeichnungen (E-Mail, Chat, Nachricht)

- Abschrift einer entsprechenden Aufnahme, wenn die Abschrift aktiviert ist

Genesys Cloud unterstützt die folgenden Methoden zur Verwaltung von Verschlüsselungsschlüsseln:

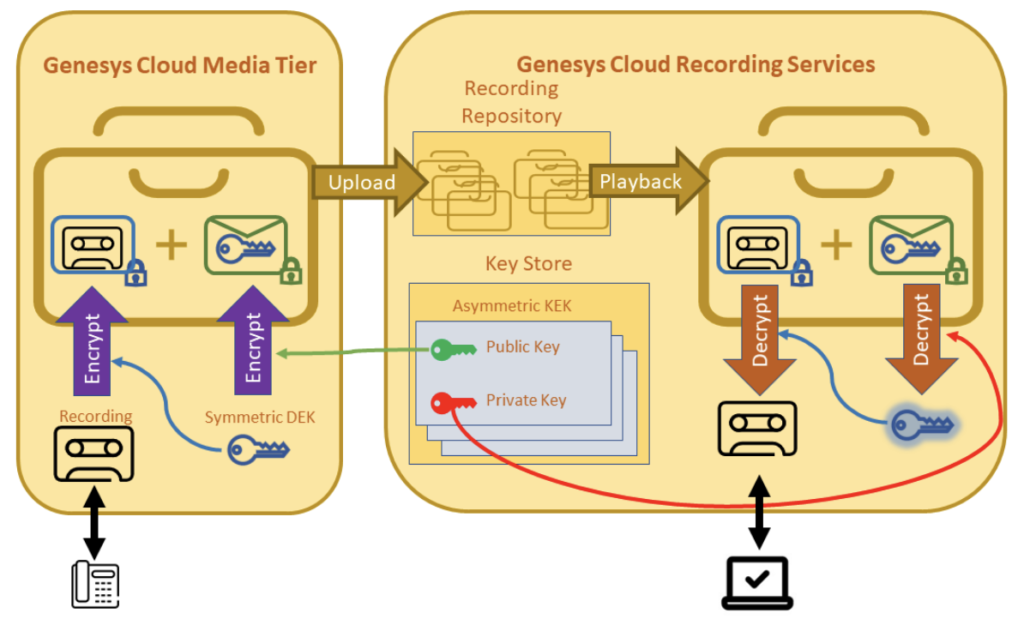

- Genesys Cloud Managed Keys: Genesys Cloud generiert und speichert die öffentlichen/privaten KEK-Schlüsselpaare, die der Verschlüsselungsprozess der Aufzeichnung verwendet. Diese Methode ermöglicht es Ihnen, die KEKs zu verwalten, die in Genesys Cloud vorhanden sind; Genesys Cloud ist jedoch Eigentümer der Schlüssel. Sie müssen keine Kopien der KEKs aufbewahren. Sie können auf die Aufzeichnungen in entschlüsselter Form zugreifen, um sie abzuspielen, herunterzuladen oder in großen Mengen zu exportieren.

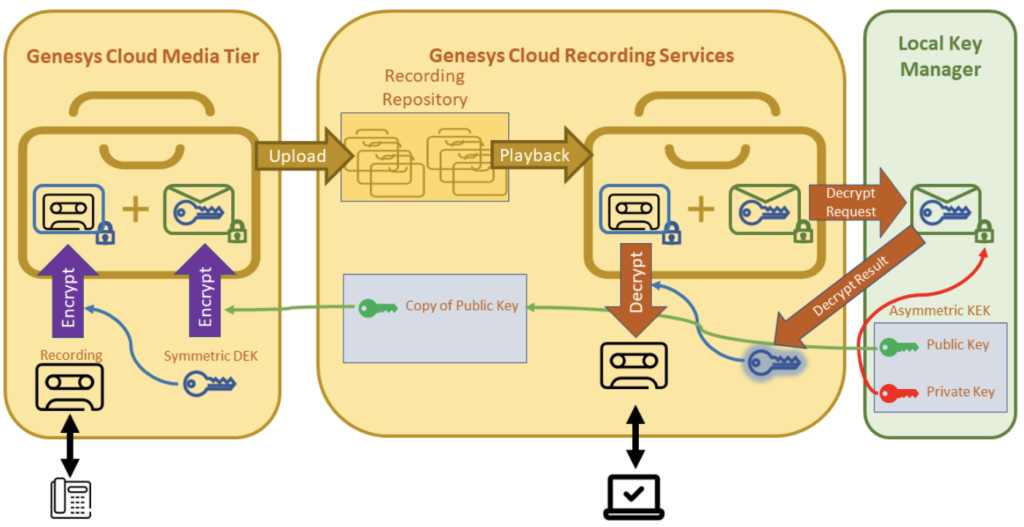

- Lokale Schlüsselverwaltung (LKM): Ihre Organisation implementiert einen Dienst zur Erzeugung von öffentlichen/privaten KEK-Schlüsselpaaren und speichert diese.

Klicken Sie auf das Bild, um es zu vergrößern.

Wenn Sie mit LKM arbeiten, verwendet Genesys Cloud dieselbe Umschlagverschlüsselungstechnik für die Aufzeichnungsverschlüsselung und verwendet Ihren öffentlichen Schlüssel als KEK. Um die Aufzeichnung zu entschlüsseln, wird der verschlüsselte DEK zunächst an LKM zur Entschlüsselung gesendet. Der entschlüsselte DEK kehrt dann zur Genesys Cloud zurück und wird zur Entschlüsselung der Aufzeichnung verwendet. Der private KEK-Schlüssel gelangt niemals in die Genesys Cloud.

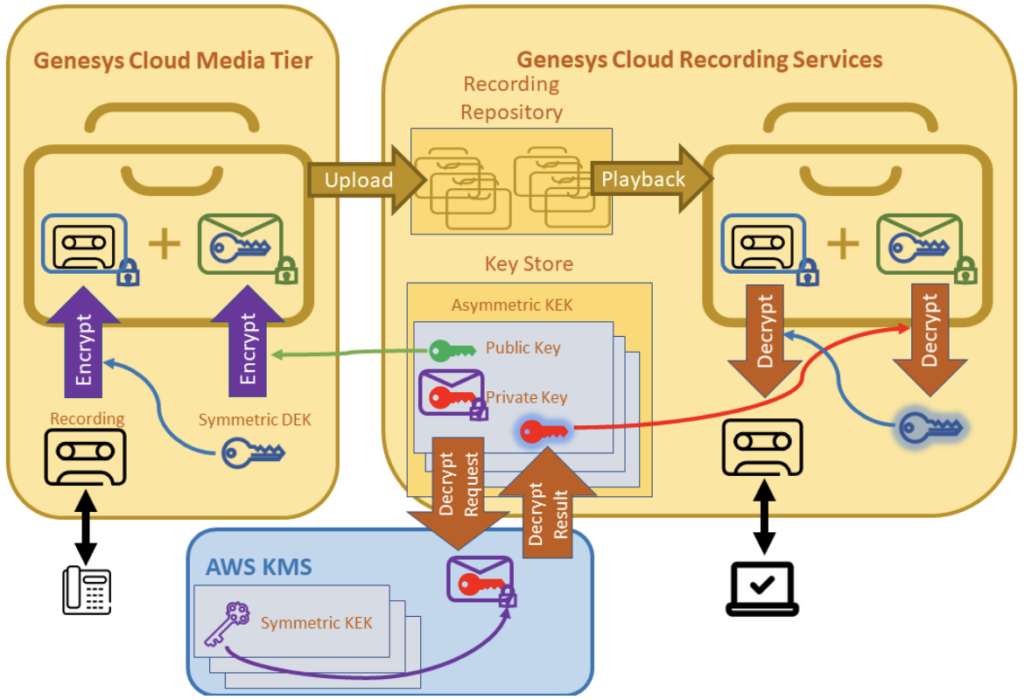

- AWS KMS symmetrisch: Ihre Organisation verschlüsselt die privaten, von Genesys Cloud verwalteten KEK-Schlüsselpaare mit den symmetrischen Schlüsseln, die Sie vom AWS Key Management Service (KMS) erhalten. Ähnlich wie bei LKM können Sie mit dieser Option die Zugriffskontrolle auf Aufzeichnungen in Genesys Cloud durchsetzen. Genesys Cloud kann Aufzeichnungen nur dann entschlüsseln, wenn Sie den Zugriff auf die symmetrischen Schlüssel in AWS KMS gewähren.

Klicken Sie auf das Bild, um es zu vergrößern.

Wenn Sie mit AWS KMS arbeiten, verwendet Genesys Cloud die gleiche Umschlagverschlüsselungstechnik für die Verschlüsselung der Aufzeichnung. Für die Entschlüsselung der Aufzeichnung entschlüsselt AWS KMS zunächst das private KEK-Schlüsselpaar . Nach der Entschlüsselung verwendet Genesys Cloud diesen zur Entschlüsselung des DEK und der DEK wird dann zur Entschlüsselung der Aufzeichnung verwendet. Ihr symmetrischer AWS KMS-Schlüssel gelangt niemals in die Genesys Cloud.

- Für KEKs erstellt Genesys Cloud RSA 3072-bit Public/Private Key Paare. Die öffentlichen Schlüssel werden intern zu Verschlüsselungszwecken veröffentlicht. Die privaten Schlüssel werden für die Entschlüsselung verwendet und verlassen niemals die Verschlüsselungsdienste innerhalb der Genesys Cloud. Der öffentliche Schlüssel und der private Schlüssel in einem KEK-Schlüsselpaar sind mathematisch miteinander verbunden.

- Für DEKs generiert Genesys Cloud für jede Aufzeichnung einen anderen symmetrischen AES 256-Bit-Schlüssel.

- Die DEKs werden durch die mit den KEK-Schlüsselpaaren verbundenen öffentlichen Schlüssel verschlüsselt und können nur durch die entsprechenden privaten Schlüssel entschlüsselt werden.

Genesys Cloud Media Tier hält sich an den oben genannten Verschlüsselungsprozess, wenn das System Aufnahmen erstellt und sicher speichert. Dieser Prozess umfasst die Zwischenspeicherung von Media Tier, bevor die verschlüsselten Dateien in den Aufzeichnungsspeicher hochgeladen werden. Der Zwischenspeicher der Media Tier befindet sich in der Genesys Cloud mit Genesys Cloud Voice oder BYOC Cloud, oder vor Ort mit BYOC Premises. Die Verwendung langer und starker kryptografischer Schlüssel bietet einen wirksamen Schutz gegen Brute-Force-Angriffe.

Wenn Sie Aufzeichnungen entschlüsseln müssen, z. B. wenn Sie auf die Anfrage eines Benutzers zur Wiedergabe einer Aufzeichnung reagieren, findet der folgende Entschlüsselungsprozess statt, nachdem die Datei aus dem Aufzeichnungsspeicher abgerufen wurde:

- Der verschlüsselte DEK wird mit dem entsprechenden privaten Schlüssel entschlüsselt, der mit dem Schlüsselpaar KEK verbunden ist.

- Mit DEK wird die verschlüsselte Aufnahme entschlüsselt.

Der gleiche Entschlüsselungsprozess findet statt, wenn Sie Massenexport Aufzeichnungen. Die exportierten Aufzeichnungsdateien werden nicht mehr mit den zuvor erwähnten Verschlüsselungscodes verschlüsselt. Sie werden jedoch im exportierten S3-Bucket mit serverseitiger Verschlüsselung (SSE) gemäß Ihrer Richtlinie mit von Amazon S3 verwalteten Verschlüsselungsschlüsseln (SSE-S3) oder mit Customer Managed Keys (CMKs) gesichert, die der AWS Key Management Service (SSE-KMS) speichert. Sie können auch eine PGP-kompatible Verschlüsselung angeben, um die Dateien beim Exportieren zu verschlüsseln.

Klicken Sie auf das Bild, um es zu vergrößern.

Ändern Sie die Verschlüsselungsschlüssel regelmäßig, um die Sicherheit Ihrer aufgezeichneten Interaktionen zu gewährleisten. Dieses Verfahren begrenzt die Anzahl der Aufzeichnungen, auf die ein bestimmter Schlüssel zugreifen kann.

- Mit Genesys Cloud managed keys, können Sie die KEKs in der Encryption Key UI ändern. Weitere Informationen finden Sie unter Ändern Sie den Zeitplan für den Schlüsselwechsel und Ändern Sie den Verschlüsselungsschlüssel jetzt .

- Mit Local Key Manager müssen Sie Schlüssel ändern, die in Ihrem Schlüsseldienst vorhanden sind.

- Mit AWS KMS Symmetric können Sie den symmetrischen Schlüssel in AWS KMS ändern, und dann die KEKs in der Encryption Key UI ändern. Siehe den Abschnitt Rotate Keys in AWS KMS unter Use an AWS KMS symmetric key for recordings.

Um auf die Seite zur Verwaltung der Verschlüsselungsschlüssel zuzugreifen, klicken Sie auf Administrator > Qualität > Verschlüsselungsschlüssel . Speisekarte > Konversationsintelligenz > Aufzeichnung und Richtlinien > Verschlüsselungsschlüssel .